Informatica (Italy e non Italy 😁)

Presto l'apocalisse delle criptovalute? I ricercatori cinesi scoprono un potenziale attacco quantistico alla crittografia classica Descritto in un articolo pubblicato sul Chinese Journal of Computers, i ricercatori affermano che le macchine di D-Wave possono ottimizzare la risoluzione dei problemi in modi che rendono possibile ideare un attacco alla crittografia a chiave pubblica. [https://www.theregister.com/2024/10/14/china\_quantum\_attack/](https://www.theregister.com/2024/10/14/china_quantum_attack/) [@informatica](https://feddit.it/c/informatica)

pietro.in

pietro.in

Nel mondo odierno, dove la sicurezza dei dati e la privacy sono diventati temi di fondamentale importanza, con l’aumentare dell’utilizzo di modelli linguistici dall’ambito privato a quello aziendale, è necessario iniziare a interrogarsi sulla sicurezza e la privacy che questi strumenti possono fornire.

**[Lo sapete cosa è riuscito a fare l’hacker Miano?](https://www.startmag.it/cybersecurity/hacker-miano-a-conoscere-le-password-di-46-magistrati/)** ========== [@informatica](https://feddit.it/c/informatica) Fatti e curiosità sull'hacker Miano. Il corsivo di Umberto Rapetto L'articolo proviene dalla sezione [#Cybersecurity](https://poliverso.org/search?tag=Cybersecurity) di [#StartMag](https://poliverso.org/search?tag=StartMag) la testata diretta da Michele [#Arnese](https://poliverso.org/search?tag=Arnese) [startmag.it/cybersecurity/hack…](https://www.startmag.it/cybersecurity/hacker-miano-a-conoscere-le-password-di-46-magistrati/)

Raccoon, l'app Friendica che riserva sorprese anche per gli utenti Mastodon [\#RaccoonForFriendica](https://mastodon.uno/tags/RaccoonForFriendica) è l'app più completa mai vista finora per Friendica e, oltre a funzionare anche con Mastodon, potrebbe essere l'unica app al mondo in grado di gestire le potenzialità di Mastodon Glitch-soc [@informatica](https://feddit.it/c/informatica) [https://www.informapirata.it/2024/10/18/raccoon-lapp-friendica-che-riserva-sorprese-anche-per-gli-utenti-mastodon/](https://www.informapirata.it/2024/10/18/raccoon-lapp-friendica-che-riserva-sorprese-anche-per-gli-utenti-mastodon/)

Open Webinar IIP – 22 ottobre 2024 – La certificazione GDPR Europrivacy: finalmente possibile in Italia [https://www.istitutoitalianoprivacy.it/2024/10/17/open-webinar-iip-22-ottobre-2024-la-certificazione-gdpr-europrivacy-finalmente-possibile-in-italia/](https://www.istitutoitalianoprivacy.it/2024/10/17/open-webinar-iip-22-ottobre-2024-la-certificazione-gdpr-europrivacy-finalmente-possibile-in-italia/) [@informatica](https://feddit.it/c/informatica) Per la rassegna de “I Martedì della Privacy”, nell’ambito delle iniziative dell’Istituto Italiano per la Privacy e la Valorizzazione dei Dati, martedì 22 ottobre 2024 dalle ore 17:00 alle 18:30 si terrà l’Open Webinar

**[Anonymous Sudan, dagli attacchi DDoS agli arresti del dipartimento di giustizia](https://www.insicurezzadigitale.com/anonymous-sudan-dagli-attacchi-ddos-agli-arresti-del-dipartimento-di-giustizia/)** ========== [@informatica](https://feddit.it/c/informatica) Il Dipartimento di Giustizia degli Stati Uniti ha recentemente accusato gli operatori di “Anonymous Sudan” di aver condotto attacchi DDoS (Distributed Denial of Service) contro infrastrutture critiche. Questi attacchi hanno preso di mira vari settori,

**[Chi è Antonio De Vita, capo della cyber security di Intesa Sanpaolo](https://www.startmag.it/cybersecurity/antonio-de-vita-cyber-security-intesa-sanpaolo/)** ========== [@informatica](https://feddit.it/c/informatica) Ecco il curriculum del generale Antonio De Vita, nominato alla testa della neonata area Chief Security Officer di Intesa Sanpaolo. Tutti i dettagli L'articolo proviene dalla sezione [#Cybersecurity](https://poliverso.org/search?tag=Cybersecurity) di [startmag.it/cybersecurity/anto…](https://www.startmag.it/cybersecurity/antonio-de-vita-cyber-security-intesa-sanpaolo/)

**[Sopravvivere a un (cyber)attacco ransomware – Le prime 72 ore](https://www.zerozone.it/appunti-di-sistema/sopravvivere-a-un-cyberattacco-ransomware-le-prime-72-ore/23518)** ========== [@informatica](https://feddit.it/c/informatica) Le prime 72 ore di un attacco ransomware rappresentano un elemento critico che può condizionare tutte le successive fasi di recupero e ripristino dell'operatività, oltre al mantenimento del business. Organizzazione, comunicazione, tempestività sono elementi cardine per limitare

**[Non si può invocare il legittimo interesse per scopi commerciali: quali impatti](https://www.cybersecurity360.it/news/non-si-puo-invocare-il-legittimo-interesse-per-scopi-commerciali-quali-impatti/)** ========== [@informatica](https://feddit.it/c/informatica) La Corte di Giustizia dell’Unione Europea ha stabilito in una recente sentenza, nella causa C-621/22, che il titolare del trattamento non più invocare il legittimo interesse quale base giuridica prevista dal GDPR, per perseguire un interesse

Robot aspirapolvere hackerati: attacchi remoti e gravi falle di sicurezza espongono le famiglie a insulti e oscenità Robot aspirapolvere hackerati: attacchi remoti e gravi falle di sicurezza espongono le famiglie a insulti e oscenità La sicurezza informatica non è certamente un aspetto da prendere alla leggera e un nuovo rapporto su un prodotto intelligente per la casa lo sottolinea alla perfezione [@informatica](https://feddit.it/c/informatica) [https://www.hwupgrade.it/news/sicurezza-software/robot-aspirapolvere-hackerati-attacchi-remoti-e-gravi-falle-di-sicurezza-espongono-le-famiglie-a-insulti-e-oscenita\_131777.html](https://www.hwupgrade.it/news/sicurezza-software/robot-aspirapolvere-hackerati-attacchi-remoti-e-gravi-falle-di-sicurezza-espongono-le-famiglie-a-insulti-e-oscenita_131777.html)

**[TrickMo ruba i codici OTP e prende il controllo dei dispositivi Android: come difendersi](https://www.cybersecurity360.it/news/trickmo-ruba-i-codici-otp-e-prende-il-controllo-dei-dispositivi-android-come-difendersi/)** ========== [@informatica](https://feddit.it/c/informatica) I ricercatori di Zimperium hanno pubblicato un’analisi dettagliata dei campioni più recenti della variante di TrickMo, il trojan bancario per Android che ora ha nuove funzionalità, metodi di attacco più efficaci e tecniche avanzate

**[L’AI per la difesa nazionale: alleata o cavallo di Troia? L’esperimento nel Regno Unito](https://www.cybersecurity360.it/nuove-minacce/lai-per-la-difesa-nazionale-alleata-o-cavallo-di-troia-lesperimento-nel-regno-unito/)** ========== [@informatica](https://feddit.it/c/informatica) Il Ministero della Difesa britannico affida all'intelligenza artificiale l'analisi dei dati per la sua revisione strategica. Una mossa innovativa che solleva interrogativi su sicurezza, affidabilità e il ruolo dell'intervento

**[Ruolo cruciale del C-Level: responsibility, accountability e liability secondo la NIS 2](https://www.cybersecurity360.it/legal/ruolo-cruciale-del-c-level-responsibility-accountability-e-liability-secondo-la-nis-2/)** ========== [@informatica](https://feddit.it/c/informatica) La NIS 2 e il decreto di recepimento assegnano ai vertici aziendali una responsabilità generale nella gestione della sicurezza informatica, suddivisa in tre dimensioni fondamentali: responsibility, accountability e liability. Ecco come

**[Scoperto un attacco quantistico alla crittografia tradizionale: quali implicazioni](https://www.cybersecurity360.it/news/scoperto-un-attacco-quantistico-alla-crittografia-tradizionale-quali-implicazioni/)** ========== [@informatica](https://feddit.it/c/informatica) Alcuni ricercatori cinesi avrebbero condotto con successo un attacco contro alcuni algoritmi crittografici usando un computer quantistico D-Wave. Una notizia che, se confermata, potrebbe rappresentare un campanello d'allarme per l'intero settore

**[Mamba 2FA, così rubano gli account Microsoft 365: come difendersi](https://www.cybersecurity360.it/news/mamba-2fa-cosi-rubano-gli-account-microsoft-365-come-difendersi/)** ========== [@informatica](https://feddit.it/c/informatica) Mamba è un nuovo servizio venduto nei forum underground che consente di bypassare l’autenticazione a due fattori per l’accesso ad account aziendali come Microsoft 365, offrendo così la possibilità di accedere ai conti aziendali anche senza possedere le credenziali secondarie.

**[Conformità alla NIS 2 e a DORA: aziende e CISO sono pronti? Indicazioni operative](https://www.cybersecurity360.it/legal/conformita-alla-nis-2-e-a-dora-aziende-e-ciso-sono-pronti-indicazioni-operative/)** ========== [@informatica](https://feddit.it/c/informatica) Prepararsi a NIS 2 e DORA non è una gara a chi riesce a farla franca, ma un’opportunità da cui è possibile trarre un vantaggio competitivo. Ecco una breve analisi delle azioni che le aziende devono adottare per conformarsi L'articolo Conformità

**[Il phishing si nasconde nei commenti di GitHub per bypassare i filtri e-mail: come difendersi](https://www.cybersecurity360.it/news/il-phishing-si-nasconde-nei-commenti-di-github-per-bypassare-i-filtri-e-mail-come-difendersi/)** ========== [@informatica](https://feddit.it/c/informatica) È stata identificata una campagna di phishing in cui gli attaccanti sfruttano il sistema dei commenti di GitHub per distribuire malware in grado di bypassare i Secure Email Gateway utilizzati per filtrare le e-mail alla

**[Violazione dati, bastano le scuse per risarcire il danno privacy: ecco in quali casi](https://www.cybersecurity360.it/news/violazione-dati-bastano-le-scuse-per-risarcire-il-danno-privacy-ecco-in-quali-casi/)** ========== [@informatica](https://feddit.it/c/informatica) La Corte di Giustizia dell’Unione Europea interpreta, con una recente sentenza, il “risarcimento dei danni” in materia di protezione dei dati, giungendo alla conclusione che è sufficiente una presentazione di scuse scritte e pubbliche, purché

**[Tra IA e dominio degli algoritmi, come cambia il ruolo delle Autorità: sfide e opportunità](https://www.cybersecurity360.it/news/tra-ia-e-dominio-degli-algoritmi-come-cambia-il-ruolo-delle-autorita-sfide-e-opportunita/)** ========== [@informatica](https://feddit.it/c/informatica) Il G7 Privacy ha fatto il punto su problematiche e sfide poste in relazione al tema dell’uso sicuro e corretto dei dati personali, nonché degli strumenti di IA, sempre più pervasivi della nostra quotidianità. Per questo è

**[“Carmelo Miano era a caccia del tesoro del Berlusconi market”](https://www.key4biz.it/carmelo-miano-era-a-caccia-del-tesoro-del-berlusconi-market/508370/)** ========== [@informatica](https://feddit.it/c/informatica) Key4biz continua a seguire con attenzione il caso Miano. Ecco la seconda puntata. È dal 2020 che Carmelo Miano ha iniziato a sferrare attacchi informatici nei confronti di apparati statali. E sia la minaccia persistente (con tecniche, tattiche e procedure analoghe) sia le skill informatiche

Benvenuti alla settimana del 2004: per molti versi, il nostro mondo è stato creato 20 anni fa. Torniamo indietro e vediamo come siamo arrivati fin qui All'inizio del 2004, alcune persone in giro per il mondo stavano inventando il web come lo conosciamo oggi: un social network che avrebbe scosso il mondo, il futuro della posta elettronica, il cellulare più cool di tutti i tempi. Tutto stava per cambiare; e in fretta. [@informatica](https://feddit.it/c/informatica) [https://www.theverge.com/24270606/2004-week-tech-internet-gadgets-phones-pop-culture](https://www.theverge.com/24270606/2004-week-tech-internet-gadgets-phones-pop-culture)

**[Wikimedia LGBT+ cerca candidati per il ruolo di direttore esecutivo. La posizione è completamente da remoto, con inizio immediato, e risponde al WMLGBT+ Governance Board.](https://meta.wikimedia.org/wiki/Wikimedia_LGBT%2B/Hiring)** ========== **Responsabilità principali** ---------- * Organizzare e promuovere partnership * Raccolta fondi * Direzione del programma * Monitoraggio e valutazione * Richiesta di feedback dal Consiglio * Assunzione e gestione del personale * Pianificazione strategica * Segnalazione **Esperienza e competenze richieste** ---------- * Fluente in inglese: anche le competenze professionali in spagnolo sarebbero vantaggiose * Capacità dimostrata di collaborare e risolvere i problemi all'interno di un ambiente di squadra, comprese le comunità di volontariato * Dimostrare competenza negli strumenti di collaborazione online (ad esempio, wiki, documenti di testo condivisi e simili) * Esperienza con la finanza di piccole organizzazioni non-profit, tra cui la contabilità, la supervisione della contabilità e la gestione delle necessarie dichiarazioni non-profit * Capacità in situazioni sociali e di networking. Capacità di interagire con un ampio spettro di personalità che Wikipedia porta con sé, così come con partner esterni. * Esperienza comprovata nella redazione di documenti aziendali per varie funzioni (sovvenzioni, relazioni, ecc.) * Familiarità con le comunità online multilingue, sia nella piattaforma Wikimedia, nei social media o altrove nelle piattaforme di contenuti generati dagli utenti * Familiarità con le principali questioni sociali ed etiche nelle comunità queer **Compenso e stipendio** ---------- * Il budget per questo ruolo è di 50.000 USD per 1 anno, tasse e commissioni incluse. Questo è basato su un'aspettativa di 0,5 FTE (ovvero part-time, circa 17,5 ore a settimana). La durata della borsa di studio annuale è prevista per il 31 maggio 2025; garantire la continuità del finanziamento oltre tale data sarà un compito fondamentale per il candidato selezionato. Questo ruolo è aperto a candidati di qualsiasi nazionalità, completamente da remoto, e può essere svolto ovunque nel mondo, a meno che non sia limitato da sanzioni degli Stati Uniti, della Svizzera o dell'Area economica europea. Gli attuali membri del Consiglio sono basati in fusi orari tra UTC-6 e UTC+1. [@informatica](https://feddit.it/c/informatica) [https://meta.wikimedia.org/wiki/Wikimedia\_LGBT%2B/Hiring](https://meta.wikimedia.org/wiki/Wikimedia_LGBT%2B/Hiring)

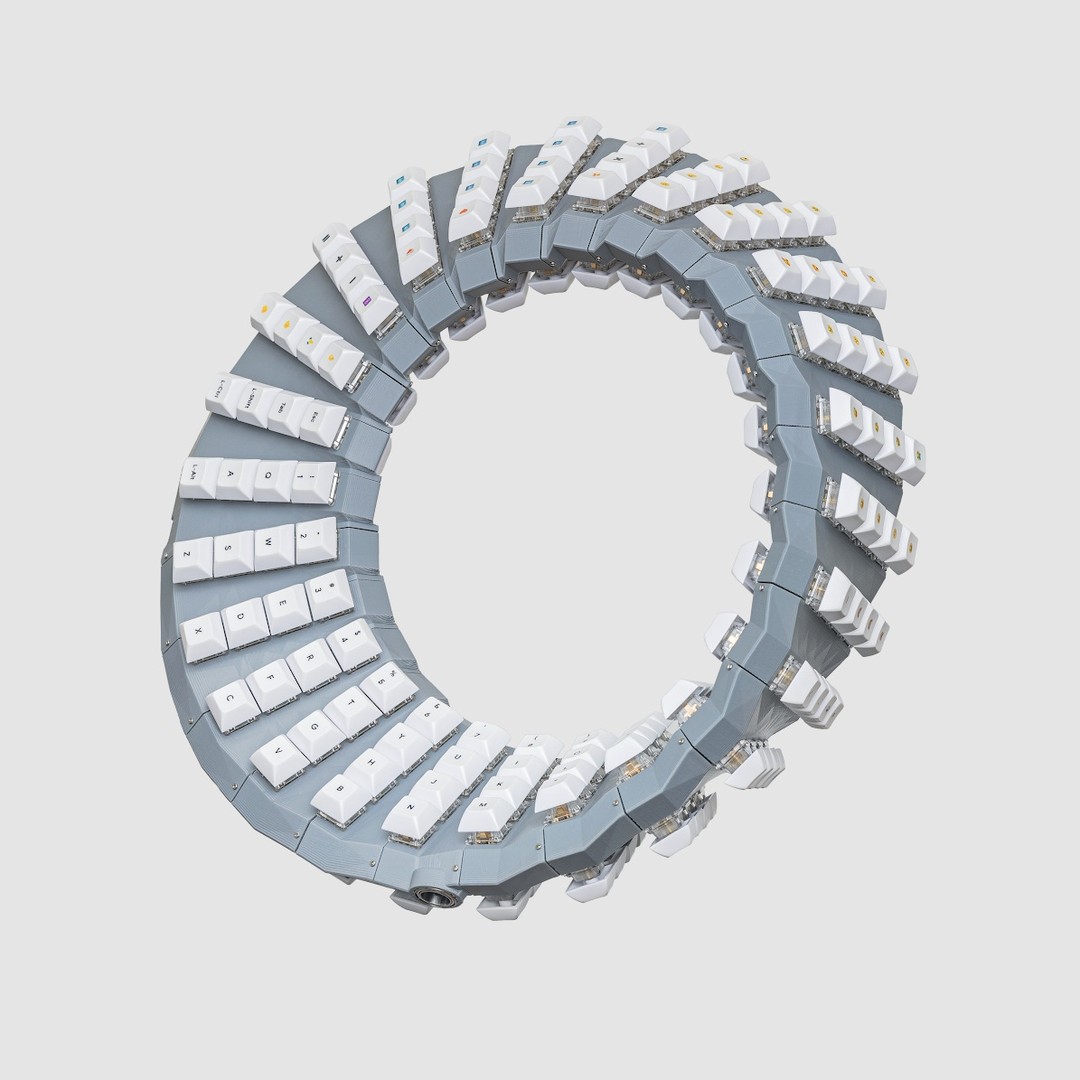

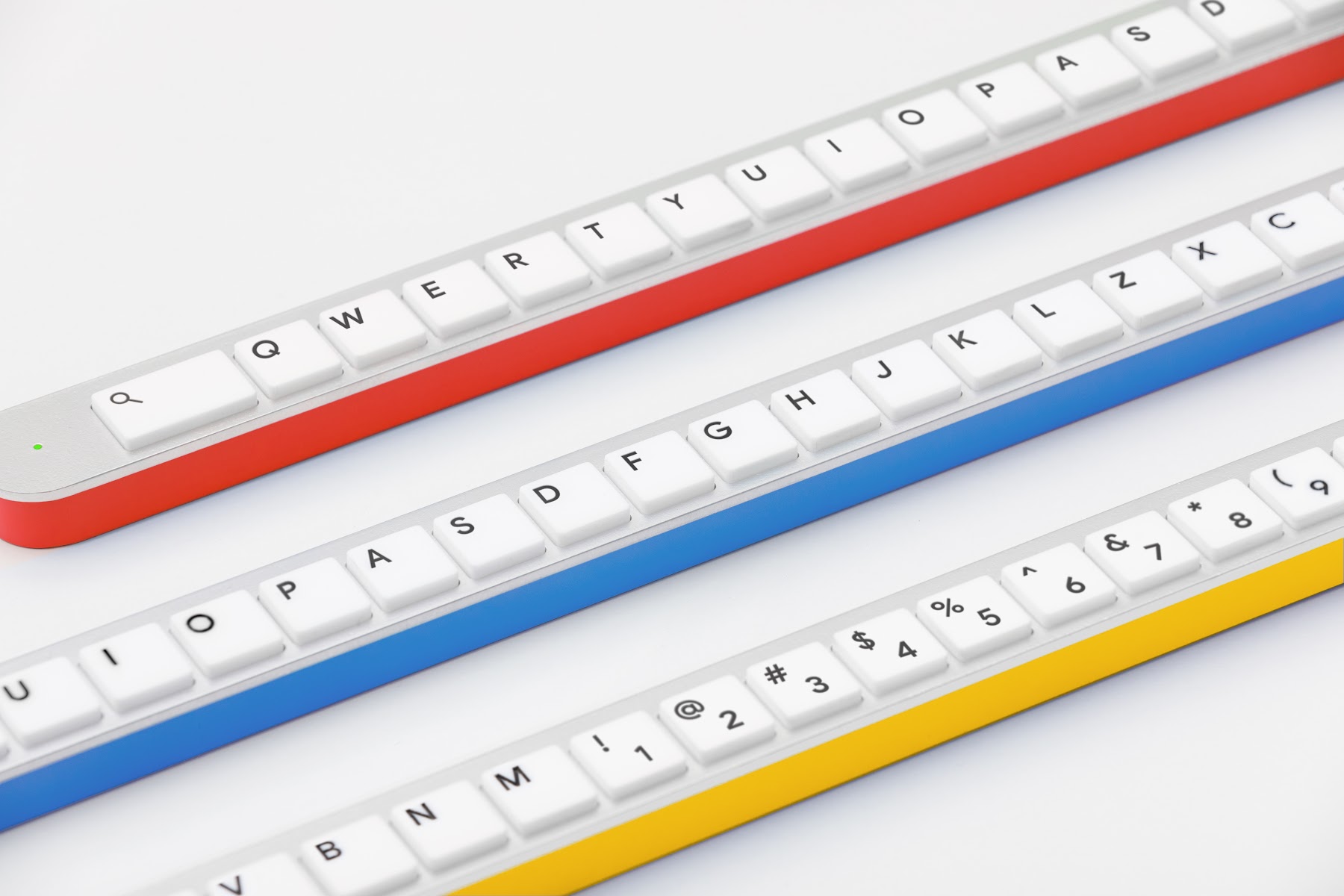

Dalla newsletter di [Link Molto Belli di Pietro Minto](https://linkmoltobelli.substack.com/): ogni anno la divisione giapponese di Google realizza una tastiera sperimentale, come questa, che definirei “biblically accurate”. Ma c’è anche la QWERTY su una riga sola.   https://archive.google/________________/

Leonardo svela una nuova tecnologia di protezione elettronica Leonardo lancia un nuovo prodotto, il "BriteStorm", che consentirà alle forze armate di operare in profondità nel territorio avversario, anche quando quest’ultimo è protetto dai più avanzati sistemi integrati di difesa aerea (Integrated Air Defence Systems [@informatica](https://feddit.it/c/informatica) [https://www.difesaonline.it/industria/leonardo-svela-una-nuova-tecnologia-di-protezione-elettronica](https://www.difesaonline.it/industria/leonardo-svela-una-nuova-tecnologia-di-protezione-elettronica)

**[La Finlandia sequestra i server del mercato della droga del dark web 'Sipultie'](https://www.bleepingcomputer.com/news/legal/finland-seizes-servers-of-sipultie-dark-web-drugs-market/)** ========== L'ufficio doganale finlandese ha bloccato il sito web e sequestrato i server del mercato darknet "Sipulitie", dove i criminali vendevano narcotici illegali in forma anonima. [@informatica](https://feddit.it/c/informatica) [https://www.bleepingcomputer.com/news/legal/finland-seizes-servers-of-sipultie-dark-web-drugs-market/](https://www.bleepingcomputer.com/news/legal/finland-seizes-servers-of-sipultie-dark-web-drugs-market/)

National Public Data, il broker di dati hackerato che ha perso milioni di numeri di previdenza sociale e altro, ha dichiarato bancarotta Un broker di dati della Florida che ha perso centinaia di milioni di numeri di previdenza sociale e altre informazioni personali identificabili in una violazione dei dati all'inizio di quest'anno, ha dichiarato fallimento, mentre l'azienda si trova ad affrontare un'ondata di contenziosi. [@informatica](https://feddit.it/c/informatica) [https://techcrunch.com/2024/10/14/national-public-data-the-hacked-data-broker-that-lost-millions-of-social-security-numbers-and-more-files-for-bankruptcy/](https://techcrunch.com/2024/10/14/national-public-data-the-hacked-data-broker-that-lost-millions-of-social-security-numbers-and-more-files-for-bankruptcy/)

Iran, cosa sappiamo dell'attacco informatico israeliano Le voci circolate sui media fanno riferimento alla compromissione di istituzioni, infrastrutture e impianti nucleari. C’è poco di vero (per ora) [@informatica](https://feddit.it/c/informatica) [https://www.wired.it/article/iran-attacco-hacker-israele-cosa-sappiamo/](https://www.wired.it/article/iran-attacco-hacker-israele-cosa-sappiamo/)

Terremoto in [#SOGEI](https://mastodon.uno/tags/SOGEI): arrestato il DG e un imprenditore con l’accusa di corruzione Paolino Iorio, DG della controllata del MEF, e un imprenditore di cui non è stato reso noto il nome, sono stati accusati di corruzione. I due sono stati colti in flagranza di reato mentre si scambiavano circa 15mila euro, sequestrati dalla guardia di finanza. Iorio è stato messo agli arresti domiciliari. [@informatica](https://feddit.it/c/informatica) [https://www.ilpost.it/2024/10/15/sogei-corruzione-arresti/](https://www.ilpost.it/2024/10/15/sogei-corruzione-arresti/)

Il sistema di Google che trasforma qualsiasi cosa in un podcast Basato sull'intelligenza artificiale, NotebookLM ora crea conversazioni audio tra due conduttori, realistiche e spesso sorprendenti, partendo da qualsiasi fonte [https://www.ilpost.it/2024/10/13/notebooklm-podcast-intelligenza-artificiale/](https://www.ilpost.it/2024/10/13/notebooklm-podcast-intelligenza-artificiale/) [@informatica](https://feddit.it/c/informatica)

Dopo l'attacco informatico, Internet Archive è provvisoriamente tornato online come servizio di sola lettura La Wayback Machine è di nuovo online dopo una violazione dei dati e attacchi DDoS. [@informatica](https://feddit.it/c/informatica) [https://www.theverge.com/2024/10/14/24269741/internet-archive-online-read-only-data-breach-outage](https://www.theverge.com/2024/10/14/24269741/internet-archive-online-read-only-data-breach-outage)

**[Il cyber criminale Miano come ha ottenuto il bottino di 6 milioni di euro?](https://www.key4biz.it/il-cyber-criminale-miano-come-ha-ottenuto-il-bottino-di-6-milioni-di-euro/507771/)** ========== [@informatica](https://feddit.it/c/informatica) Leggendo le 175 pagine dell’ordinanza di arresto con cui il Procuratore della Repubblica di Napoli Nicola Gratteri e i Pubblici Ministeri hanno chiesto l’arresto di Carmelo Miano, abbiamo più volte pensato ma ‘davvero ha usato le sue eccezionali capacità di criminale

OilRig sfrutta una falla nel kernel di Windows in una campagna di spionaggio che prende di mira gli Emirati Arabi Uniti e il Golfo "Il gruppo utilizza tattiche sofisticate che includono l'implementazione di una backdoor che sfrutta i server Microsoft Exchange per il furto di credenziali e lo sfruttamento di vulnerabilità come CVE-2024-30088 per l'escalation dei privilegi" [@informatica](https://feddit.it/c/informatica) [https://thehackernews.com/2024/10/oilrig-exploits-windows-kernel-flaw-in.html](https://thehackernews.com/2024/10/oilrig-exploits-windows-kernel-flaw-in.html)

Come rendere più ospitale per gli unicorni 🦄🦄 l'ecosistema del Giappone Il settore delle startup in Giappone, nonostante sia uno dei più grandi al mondo, è rimasto indietro rispetto ad altre regioni come Stati Uniti, Cina e Regno Unito, in termini di numero di unicorni e portata degli investimenti di capitale di rischio. Ma ora qualcosa sta cambiando [@informatica](https://feddit.it/c/informatica) [https://techcrunch.com/2024/10/12/the-most-interesting-unicorns-to-come-out-of-japan/](https://techcrunch.com/2024/10/12/the-most-interesting-unicorns-to-come-out-of-japan/)

**[Perché MrBeast, lo youtuber più seguito al mondo, è finito nei guai](https://www.wired.it/article/mrbeast-youtuber-polemiche-cause-legali/)** Una causa legale e polemiche recenti mettono alla prova la carriera del personaggio, al secolo Jimmy Donaldson [@informatica](https://feddit.it/c/informatica)

Cybersecurity, la Corte dei conti europea ha bocciato l'Italia nella relazione 2023 Invece di azioni concrete di potenziamento delle difese cyber, l'Italia ha speso i soldi del PNRR per analisi e valutazioni. Per i magistrati contabili europei, "sei relazioni non costituivano un miglioramento delle capacità interne di monitoraggio e controllo, ma semplicemente un'analisi di tali capacità". [@informatica](https://feddit.it/c/informatica) [https://www.wired.it/article/cybersecurity-italia-pnrr-corte-conti-europa/](https://www.wired.it/article/cybersecurity-italia-pnrr-corte-conti-europa/)

METAstasiVERSO vs POLIVERSO: ecco come l'informazione italiana ha ignorato il più grande sversamento di rifiuti compiuto da Facebook nel Web Ecco come un problema che abbiamo riscontrato sul nostro server Poliverso.org ci ha fatto accorgere dell'invasione dei crawler che Meta sta sguinzagliando per il Web con l'obittivo di addestrare la sua intelligenza artificiale. E i media italiani, muti! [@informatica](https://feddit.it/c/informatica) [https://www.informapirata.it/2024/10/10/metastasiverso-vs-poliverso-ecco-come-linformazione-italiana-ha-ignorato-il-piu-grande-sversamento-di-rifiuti-compiuto-da-facebook-nel-web/](https://www.informapirata.it/2024/10/10/metastasiverso-vs-poliverso-ecco-come-linformazione-italiana-ha-ignorato-il-piu-grande-sversamento-di-rifiuti-compiuto-da-facebook-nel-web/)

**[Ecco come Leonardo e Defence Tech (Tinexta) si alleano (ancora) sulla cybersecurity](https://www.startmag.it/cybersecurity/ecco-come-leonardo-e-defence-tech-tinexta-si-alleano-ancora-sulla-cybersecurity/)** ========== [@informatica](https://feddit.it/c/informatica) In occasione di Cybertech Europe a Roma, Leonardo e Defence Tech (controllata al 60% da Tinexta) hanno annunciato la sigla di un accordo per soluzioni dedicate alla Difesa.Tutti i dettagli L'articolo proviene dalla sezione [#Cybersecurity](https://poliverso.org/search?tag=Cybersecurity) di

La moderazione di Instagram e [#Threads](https://mastodon.uno/tags/Threads) è fuori controllo. Adam Mosseri afferma che sta "stando indagando", poiché post e account scompaiono, compreso il mio. [\#Meta](https://mastodon.uno/tags/Meta) sta attualmente bannando e limitando gli utenti a un grilletto facile. Una delle mie colleghe è stata bloccata fuori dal suo account per un breve periodo questa settimana dopo aver scherzato dicendo che "voleva morire" a causa di un'ondata di calore. Grazie a [@filippodb](https://mastodon.uno/@filippodb) per la segnalazione [@informatica](https://feddit.it/c/informatica) [https://www.theverge.com/2024/10/9/24266096/instagram-threads-moderation-account-post-deleted-limited](https://www.theverge.com/2024/10/9/24266096/instagram-threads-moderation-account-post-deleted-limited)

**[AI generativa, si può manomettere in 4 secondi con tecniche di jailbreaking. Sotto attacco le infrastrutture critiche](https://www.key4biz.it/ai-generativa-si-puo-manomettere-in-4-secondi-con-tecniche-di-jailbreaking-sotto-attacco-le-infrastrutture-critiche/507468/)** ========== [@informatica](https://feddit.it/c/informatica) Cresce l’utilizzo della gen AI e aumentano i rischi per la sicurezza L’intelligenza generativa (gen AI) è sotto attacco. I gruppi di cyber criminali hanno preso di mira da tempo